30 美元自制万能钥匙,秒开豪车!黑客称“技术分享无罪”

灯光昏暗的停车场内,一名自称 EvanConnect 的男人正盯着他邮差包里的笔记本电脑大小的设备,点击手机 LED 屏幕上的选项操纵设备按钮。

装置启动后,他朝停在车库里的一辆亮白色吉普车走去,试图打开一辆被锁住的高档汽车。

要打开这种没有钥匙的车门,老套的偷车贼会选择砸碎车窗或者暴力翘门,但 Evan 不需要,他只需要一个顶部伸出天线的小盒子。

将小盒子对准车门后,他迅速按了一下手持设备上方的按钮,一盏灯忽闪忽闪,车门立刻被打开。他顺利爬上驾驶座,开车走掉。

为了展示装置的作用,第二次尝试中,Evan 关掉了带有天线的盒子,然后再次按下了汽车的按钮。 仪表板的屏幕显示,“未检测到钥匙,请通过钥匙上的按钮启动” 。

接下来,他重新打开了手中的设备,再次试车。“小盒子”的作用显而易见,发动机这次立刻伴随着咆哮声再次神奇地启动了。

当然,这并不是一次真实的作案,只是 Evan 借来了朋友的吉普车,制作了这个视频,演示了一下设备的能力。他表示,这些设备价值不菲,售价高达数千美元。

EvanConnect 是这名男子的网名,一个在数字犯罪和物理犯罪间游走的中间者。从描述中可以看出,Evan 使用的这些技术设备可以帮人闯入并偷走高级车。

最近,美国媒体 Vice 对这位“中间者”Evan 进行了采访。在报道中,Evan 很大方地分享了“从业多年”的一些心得体会,从他的回复中,我们也得以更清晰地窥探到数字化偷车的整个产业链条。和文摘菌一起来看看吧 ~

30 美元的硬件设备,最高售价 12000 美元,客户遍及全球

在采访中,Evan 对自己的设备表示出了相当强的自信,他说道,设备对所有使用“无钥匙进入”的车都同样适用,除了那些使用 22-40 千赫频率的车,例如 2014 年后生产的梅赛德斯、奥迪、保时捷、宾利和劳斯莱斯,因为这些制造商将钥匙系统转换为一种更新的技术,称为 FBS4。

但是,Evan 随即补充,他销售的另一款设备可以在 125-134 千赫和 20-40 千赫之间切换,这样攻击者可以打开和启动每一辆无钥匙汽车。Evan 表示,他的客户遍及全球,美国、英国、澳大利亚以及一些南美和欧洲国家,都有设备的购买者。

至于售价,Evan 向 vice 透露,标准版设备售价是 9000 美元,升级版售价则要 12000 美元。

但是 Evan 自己并没有用这些设备偷过任何一辆车,虽然这很容易做到。在他看来,只要出售工具就可以赚钱的话,那似乎也无需弄脏自己的手。

资深安全研究员、硬件黑客 Samy Kamkar 在查看了 Evan 的视频之后表示,“设备原理很简单也很容易实现,30 美元左右的硬件就可以做到”。

实际上,每个在 Evan 那儿买设备的人都知道,无钥匙中继器的制造成本并不高,但是,这些人往往不具备自行制造的技术知识,他们宁愿直接从 Evan 那里购买现成可用的设备。

Evan 说,考虑到不同购买者的种种犹豫和怀疑,他会允许客户不用预先一次性支付大笔款项,或者推荐他们先购买更便宜的设备进行试用,甚至他还会亲自与客户见面。不过,更多的情况下,客户都还是很爽快地直接支付全额预付款。

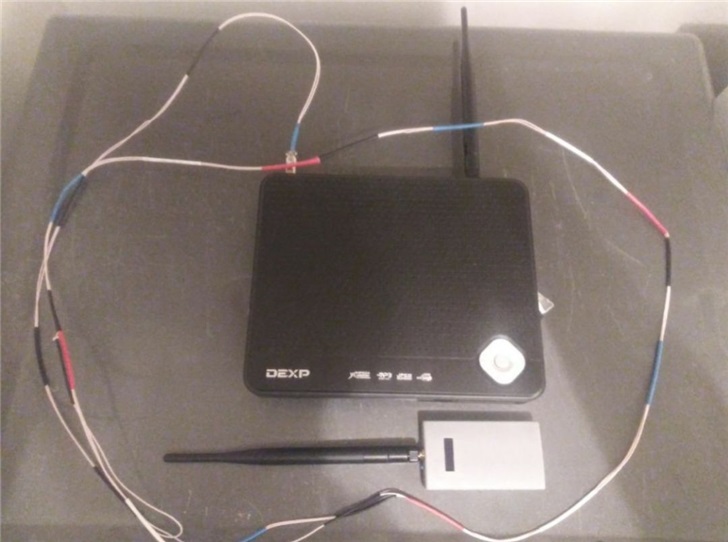

为了更好地证实他们确实拥有这项技术,Evan 向 vice 发送了设备的细节照片和打印出来的信息,证明不是别人拍摄的照片。Evan 还通过实时视频聊天展示了技术的各个部分,提供了其他运行中设备的视频。

回顾自己的入行史,Evan 说道,一开始他只是听到说,当地有人在使用这种设备,在好奇心的驱使下,他决定研究一下这项技术。一年时间内,他迅速结交到了其他感兴趣的人,和他们组建了一个团队专门来制造这些设备。

Evan 说:“这笔投资 100% 是值得的,除非你真正熟悉 RF (射频) 和 PKE (无源无键输入) 的工作原理,否则没有人能够以低价获得设备。”

资深黑客认证,中继攻击 100% 合理,Evan 称“技术分享无罪”

资深黑客 Samy Kamkar 在观看视频后,对 Evan 的这项技术表示出了相当大的兴趣,他在一封电子邮件中解释了这种攻击行为。

“一开始,车主锁上车,拿着钥匙走了。试图劫持汽车的人拿着一台设备走向汽车,这个设备会监听汽车发出的特定低频信号,检查密钥是否在附近,然后设备以更高的频率,比如 2.4Ghz 或其他任何容易传输更长距离的频率,重新传输密钥。助手所持有的第二台设备用以获取高频信号,以原来的低频再次发送出去。”

钥匙扣接收到这个低频信号后,就可以像钥匙开锁一样被解开。“钥匙和汽车之间的响应会来回发生好几次,这两个设备只是在更远的距离上模拟出了这种通信”,Kamkar 写道。

利用这些设备,犯罪分子创建了一座桥梁,从车辆一直延伸到受害者放在口袋、家里或办公室的钥匙,让车辆和钥匙误以为它们彼此挨着,凭借此犯罪分子可以轻松打开并启动汽车。

Kamkar 说:“我无法确认这段视频是否合法,但我可以说这是 100% 合理的。我个人已经用自己制作的硬件对十几辆汽车进行了同样的攻击,这很容易演示。”

近年来逐渐兴起的数字化偷车想必和 Evan 的设备脱不了太大的关系,这些设备正是数字化偷车的直接证据,虽然这些设备也可以被安全研究人员用来探测车辆的防御系统,但是无法直接否认前者情况的存在和发生。

过去几年,世界各地使用电子工具进行汽车抢劫的案件都有所增加:

-

在 2015 年的一次新闻发布会上,多伦多警察局警告居民,丰田和雷克萨斯越野车的失窃事件似乎与电子设备有关;

-

2017 年,英国西米德兰兹郡警方公布了一段视频类似于 EvanConnect 的视频,画面显示,两名男子走近一辆奔驰,其中一名男子,拿着手持设备,站在目标车辆旁边,另一名男子在房子附近放置了一个更大的设备,以此接收车钥匙发出的信号;

-

去年,佛罗里达州坦帕市警方表示,他们正在调查一起被锁汽车的盗窃案,失窃原因可能是电子干扰。

不过,数字化偷车的兴起和流行并不表示劫车者们使用的是相同的电子设备和技术。有些技术依赖于干扰钥匙信号,让车主认为车门已经锁好,实际上它是被犯罪分子直接打开的,比如,Evan 的这种设备被称为“无钥匙中继器(keyless repeaters)” ,也就是说,可以进行所谓的中继攻击(relay attacks)。

这些设备本身在美国并不违法,也得益于此,Evan 能在社交媒体上公开宣传他的产品,也能通过 Telegram 与客户直接交流。

在他的宣传视频中,Evan 明确地声明了,该工具是用于安全研究而非用于犯罪活动。

但他的客户如何使用这些装备又是另一回事。

Evan 坦诚地说道,自己有与这些设备无关的犯罪记录。但一说到技术,他更多地将自己描述为业余爱好者,而不是某种经验丰富的骗子。

(免责声明:本网站(https://c.shenzhoubb.com)

内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。)